V dnešnej dobe sa často stretávam s tým, že firmy podľahli slovu cloud a „chcú tam mať všetko.“ Microsoft nám dnes ponúka v rámci Microsoft 365 a stále vyvíja Intune (ex Endpoint Manager, ex Intune :D) a tzv. Azure Active Directory (AAD). Cesta tam so zariadením je jednoduchá ale často potom narazíte na potrebu starej dobrej Active Directory. Či už potrebujete RADIUS overovanie cez NPS alebo fungujúci Kerberos na overovanie voči domain-joined SQL serveru.

Ako teda naspať? A ako prerobiť Azure AD Joined zariadenie na Hybrid Azure AD Joined? Ukážem Vám postup, ktorý som si vybudoval a ktorý sa mi osvedčil a možno pomôže aj ďalším kolegom.

(jedná sa o môj stručný návod z mojich poznámok, preto sa nerozpisujem pri jednotlivých častiach)

- Vypnúť Bitlocker (ak je používaný) - či už cez GUI alebo

manage-bde -off C:

check statusu dešifrovania cez

manage-bde -status C:

(z dôvodu predídeniu problému pri znovupridaní do AAD / straty recovery kľúča)

- Vytvoriť lokálny účet - či už cez GUI alebo

net user admin heslo /add

; následne pridať do administrátorskej groupy

net localgroup administrators admin /add

- Odísť z Azure AD buď v Nastavenia(moderné) → Kontá → Prístup k pracovisku/škole → Odpojiť

alebo (a reštartovať)

dsregcmd /debug /leave

- VYMAZAŤ PC z Autopilotu Azure AD!

1. Z Intune Windows zariadení (poznačiť si S/N zariadenia): https://intune.microsoft.com/#view/Microsoft_Intune_DeviceSettings/DevicesWindowsMenu/~/windowsDevices

2. Z Autopilotu (podľa SN): https://intune.microsoft.com/#view/Microsoft_Intune_Enrollment/AutoPilotDevicesBlade/filterOnManualRemediationRequired~/false

3. Z Azure AD: https://portal.azure.com/#view/Microsoft_AAD_Devices/DevicesMenuBlade/~/Devices/menuId~/null

… kontrolovať či ozaj, refreshovať, dať si kávu medzi jednotlivými portálmi aj po nich - Prihlásiť sa na PC pod vytvoreným lokálnym účtom

- Prihlásiť sa do domény štandardným spôsobom cez sysdm.cpl

- Reštartovať počítač, nech si natiahne GPO; počas toho

- Vyvolať AD sync! na príslušnom serveri s AD Connectom:

Powershell (as admin):

Start-ADSyncSyncCycle -PolicyType Delta

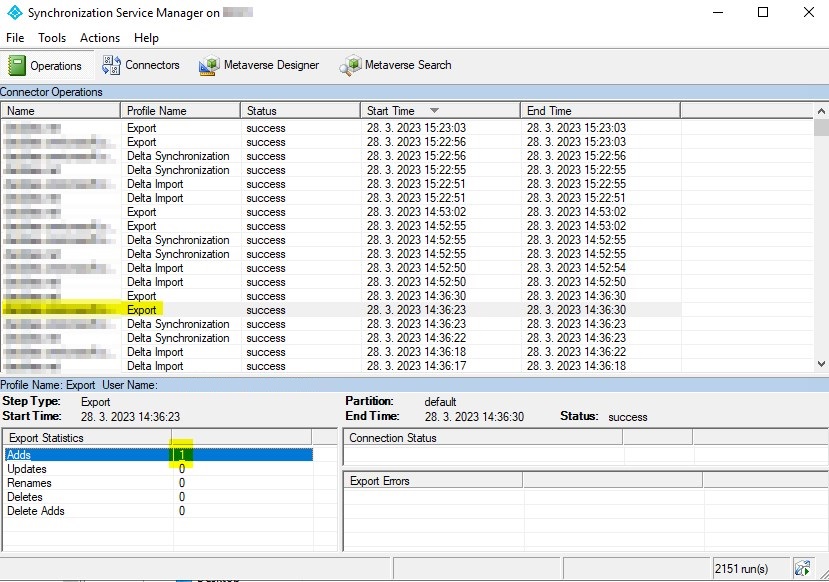

Úspešný sync bude v Sync. Manageri vyzerať takto

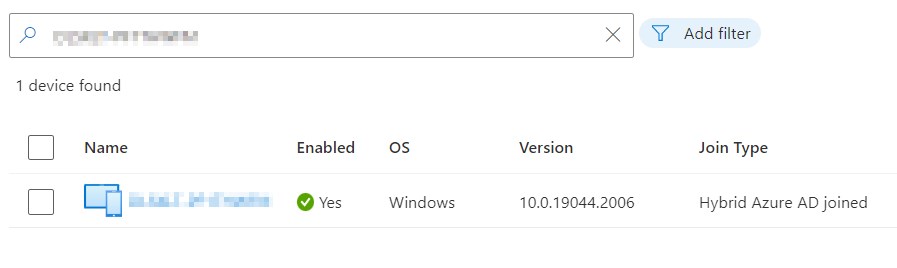

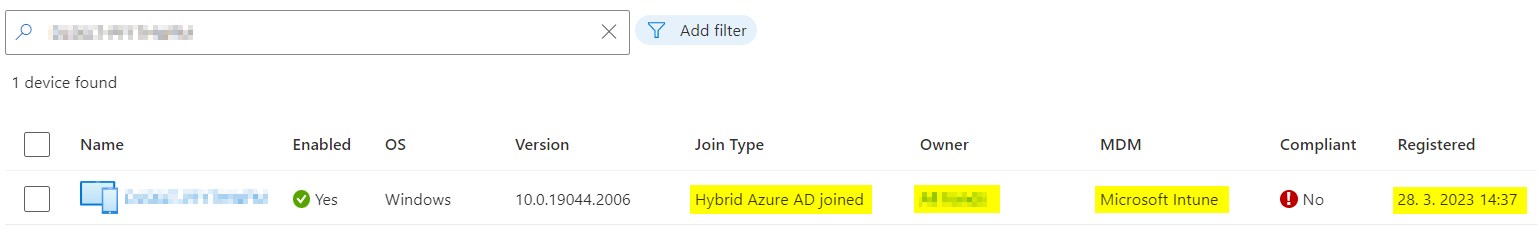

- Vrátime sa do Azure portálu https://portal.azure.com/#view/Microsoft_AAD_Devices/DevicesMenuBlade/~/Devices/menuId~/null a vyhľadáme zariadenie podľa hostname.

Po správnosti budeme vidieť Join Type Hybrid Azure AD joined a Registred ako Pending, MDM ako N/A

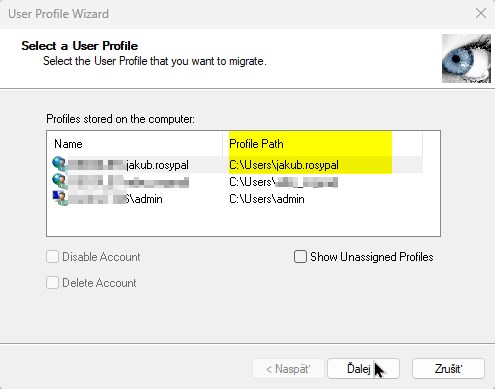

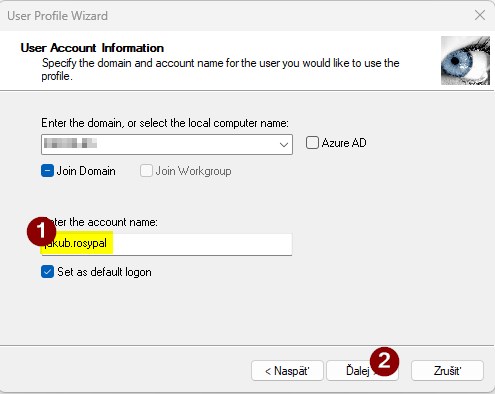

- Prihlásiť sa na PC pod vytvoreným lokálnym účtom a stiahneme ProfWiz: https://www.forensit.com/Downloads/Profwiz.msi

Otvoríme a vyberieme profil použivateľa.. budeme vidieť nezmysli ako názov ale orientujeme sa podľa cesty k profilu:

Po reštarte sa prihlásime pod userom.

Migrácia by mala byť hotová!

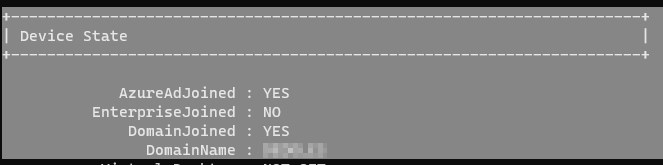

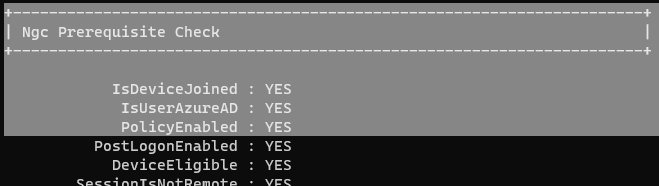

Skontrolujeme si aj stav pomocou

dsregcmd /status

V prípade, že je všetko hotové a prebehlo správne by sme mali ako dostať tieto YESy

Zameriavame sa na PolicyEnabled: YES, ak by NO, nezúfame, prihlásime užívateľa napr do Teamsov, dáme mu čas a skontrolujeme neskôr.

V Azure portáli:

V Azure portáli:

Už ozaj hotovo, užívame si oboch svetov a hlavne toho funkčného starého AD sveta - Kubo 2023